No FT do passado dia 22 de maio encontrei esta peça de horror: "M&S blames human error' for hack":

"Chain says breach came via supplier and warns of £300mn hit to profits

Marks and Spencer expects a £300mn hit to operating profits this year from a cyber attack caused by "human error", as the retailer warned disruption to its online operations would last until July. M&S said yesterday it expected to halve the hit to profits from the attack, which has severely disrupted its business and led to the theft of customer data, through "management of costs, insurance and other trading actions". The cyber attack forced the retailer to shut down its online clothing business for more than three weeks, left it unable to stock its food stores adequately and wiped almost €750mn from its market capitalisation. M&S disclosed for the first time last week that some personal customer data had been stolen.

Chief executive Stuart Machin declined to say whether M&s had paid a ransom to the hackers and said the attack was a consequence of "human error", rather than weakness in its IT systems or cyber defences.

"Threat actors only have to be lucky once, and we didn't leave the door open, so this wasn't anything to do with underinvestment," he added.

Machin confirmed that cyber criminals accessed its systems through socalled social engineering tactics via a third-party supplier, where criminals trick IT staff into changing passwords and resetting authentication processes to gain access. He declined to name the supplier that was compromised."

Recordo sempre um postal de 2006, "Erro humano", mas também estes outros de 2013 e 2018.

É simplesmente doentia a argumentação do CEO da M&S:

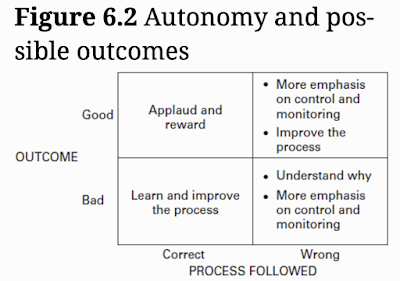

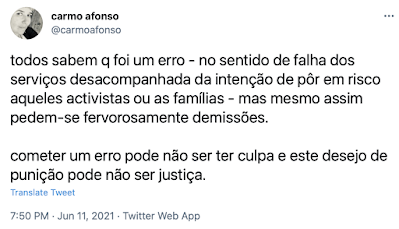

Trata-se de um "human error" de um fornecedor - Trava-se a análise no nível mais visível; é cómodo que a acção de investigação cesse a esse nível base. A organização nega a dimensão sistémica; trata-o como acidente isolado a eliminar.

"Threat actors only have to be lucky once, and we didn't leave the door open, so this wasn't anything to do with underinvestment," - Reforça a ideia de azar e exonera a própria estrutura ("não há sub-investimento"), escudando a instituição.

A narrativa pára na porta do fornecedor “culpado” e liberta a organização da introspecção dolorosa que perguntaria, por exemplo:

- Que lacunas no on-boarding e monitorização de terceiros permitiram o acesso privilegiado?

- Que controlos de zero-trust ou autenticação multifactor falharam?

- Porque é que a resposta à intrusão demorou semanas em vez de horas?

- O equilíbrio entre rapidez de transformação digital e segurança está a ser correctamente ponderado?

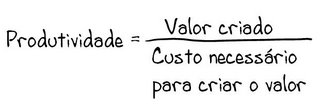

Enquanto a justificação de “erro humano” for suficiente para apaziguar accionistas e opinião pública, a cultura de responsabilização individual continuará a impermeabilizar a organização contra a autocrítica sistémica. Só quando a frequência ou a gravidade das quebras se tornar “inaceitável” é que acontecerá a verdadeira reinvenção dos processos. Até lá, ficar-se-á pela gestão de danos – remédio rápido – em vez da cura profunda. Ao tornar o erro explicação suficiente a organização protege-se do incómodo de questionar o sistema. Para evitar reincidências de grande impacto, a organização terá de transitar do ciclo de controlo do quotidiano (apagar incêndios) para o ciclo de melhoria – redesenhar processos, tecnologia e cultura. Caso contrário, a próxima “aspirina” poderá não chegar para baixar a febre.

%2015.32.jpeg)

%2006.21.jpeg)